Sin dai tempi antichi, le persone hanno fatto affidamento sulla crittografia, l'arte di scrivere e risolvere messaggi in codice, per proteggere i propri segreti. Nel quinto secolo, i messaggi cifrati venivano incisi su pelle o carta e consegnati da un messaggero umano. Oggi, le cifre aiutano a proteggere i nostri dati digitali mentre vengono compressi tramite Internet. Domani, il campo potrebbe fare ancora un altro salto; con i computer quantistici all'orizzonte, i crittografi sfruttano il potere della fisica per produrre le cifre più sicure fino ad oggi.

Metodi storici di mantenimento del segreto

La parola "crittografia" deriva dalle parole greche "kryptos", che significa nascosto, e "graphein", per scrivere. Invece di nascondere fisicamente un messaggio agli occhi dei nemici, la crittografia consente a due parti di comunicare in bella vista ma in una lingua che il loro avversario non è in grado di leggere.

Per crittografare un messaggio, il mittente deve manipolare il contenuto utilizzando un metodo sistematico, noto come algoritmo. Il messaggio originale, chiamato testo in chiaro, può essere confuso in modo che le sue lettere siano allineate in un ordine incomprensibile o ogni lettera potrebbe essere sostituita con un'altra. Il gibberish risultante è noto come testo cifrato, secondo Crash Course Computer Science.

In epoca greca, i militari spartani crittografavano i messaggi usando un dispositivo chiamato scytale, che consisteva in una sottile striscia di pelle avvolta attorno a un bastone di legno, secondo il Center for Cryptologic History. Svolto, la striscia sembrava contenere una serie di caratteri casuali, ma se avvolta attorno a un bastone di una certa dimensione, le lettere si allineavano in parole. Questa tecnica di trascinamento delle lettere è nota come cifra di trasposizione.

Il Kama Sutra menziona un algoritmo alternativo, noto come sostituzione, che raccomanda alle donne di apprendere il metodo per nascondere i registri delle loro relazioni, secondo quanto riportato dall'Atlantico. Per usare la sostituzione, il mittente scambia ogni lettera in un messaggio con un'altra; per esempio, una "A" potrebbe diventare una "Z" e così via. Per decrittografare un messaggio del genere, il mittente e il destinatario devono concordare su quali lettere verranno scambiate, proprio come i soldati spartani dovevano possedere la stessa dimensione di falce.

I primi crittanalisti

Le conoscenze specifiche necessarie per convertire un testo cifrato in testo semplice, noto come chiave, devono essere mantenute segrete per garantire la sicurezza di un messaggio. Craccare un codice senza la sua chiave richiede una grande conoscenza e abilità.

La cifra di sostituzione non è stata analizzata durante il primo millennio d.C. - fino a quando il matematico arabo al-Kindi non ha realizzato la sua debolezza, secondo Simon Singh, autore di "The Code Book" (Random House, 2011). Notando che alcune lettere sono usate più frequentemente di altre, al-Kindi è stato in grado di invertire le sostituzioni analizzando quali lettere spuntate più spesso in un testo cifrato. Gli studiosi arabi sono diventati i principali crittografi del mondo, costringendo i crittografi ad adattare i loro metodi.

Con l'avanzare dei metodi di crittografia, i crittoanalisti si sono fatti avanti per sfidarli. Tra le scaramucce più famose in questa battaglia in corso vi fu lo sforzo degli Alleati di rompere la macchina Enigma tedesca durante la seconda guerra mondiale. La macchina Enigma crittografava i messaggi usando un algoritmo di sostituzione la cui chiave complessa cambiava ogni giorno; a sua volta, il crittanalista Alan Turing ha sviluppato un dispositivo chiamato "il bomba" per tracciare le mutevoli impostazioni dell'Enigma, secondo la Central Intelligence Agency degli Stati Uniti.

Crittografia nell'era di Internet

Nell'era digitale, l'obiettivo della crittografia rimane lo stesso: evitare che le informazioni scambiate tra due parti vengano trascinate da un avversario. Gli informatici si riferiscono spesso alle due parti come "Alice e Bob", entità fittizie introdotte per la prima volta in un articolo del 1978 che descrive un metodo di crittografia digitale. Alice e Bob sono costantemente infastiditi da un fastidioso intercettatore di nome "Eva".

Tutti i tipi di applicazioni utilizzano la crittografia per proteggere i nostri dati, inclusi numeri di carta di credito, cartelle cliniche e criptovalute come Bitcoin. Blockchain, la tecnologia alla base di Bitcoin, collega centinaia di migliaia di computer tramite una rete distribuita e utilizza la crittografia per proteggere l'identità di ciascun utente e mantenere un registro permanente delle loro transazioni.

L'avvento delle reti di computer ha introdotto un nuovo problema: se Alice e Bob si trovano su lati opposti del globo, come condividono una chiave segreta senza che Eva la afferri? La crittografia a chiave pubblica è emersa come soluzione, secondo Khan Academy. Lo schema sfrutta le funzioni a senso unico: matematica facile da eseguire ma difficile da invertire senza informazioni chiave. Alice e Bob si scambiano il loro testo cifrato e una chiave pubblica sotto lo sguardo vigile di Eva, ma ognuno mantiene una chiave privata per sé. Applicando entrambe le chiavi private al testo cifrato, la coppia raggiunge una soluzione condivisa. Nel frattempo, Eva fatica a decifrare i loro indizi radi.

Una forma ampiamente usata di crittografia a chiave pubblica, chiamata crittografia RSA, attinge alla natura delicata della fattorizzazione in prime: trovare due numeri primi che si moltiplicano per darti una soluzione specifica. Moltiplicare due numeri primi non richiede affatto tempo, ma anche i computer più veloci sulla Terra possono impiegare centinaia di anni per invertire il processo. Alice seleziona due numeri su cui costruire la sua chiave di crittografia, lasciando a Eva il compito inutile di scavare quelle cifre nel modo più duro.

Fare un salto di qualità

Alla ricerca di un codice indistruttibile, i crittografi di oggi guardano alla fisica quantistica. La fisica quantistica descrive lo strano comportamento della materia su scale incredibilmente piccole. Come il famoso gatto di Schrödinger, particelle subatomiche esistono in molti stati contemporaneamente. Ma quando la scatola viene aperta, le particelle scattano in uno stato osservabile. Negli anni '70 e '80, i fisici iniziarono a usare questa proprietà funky per crittografare i messaggi segreti, un metodo ora noto come "distribuzione quantistica delle chiavi".

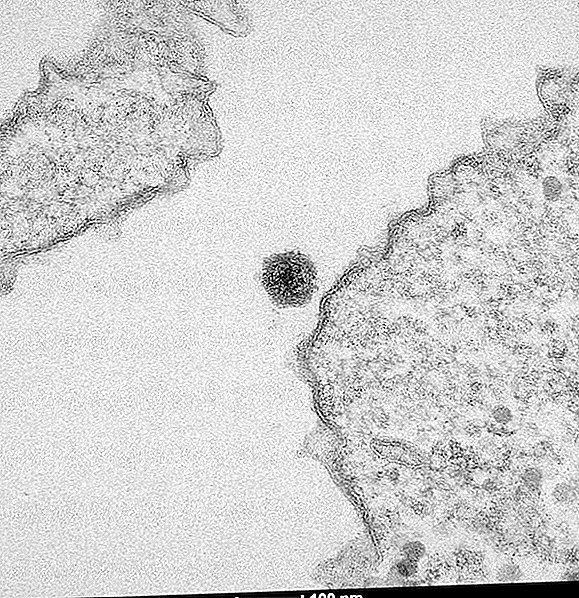

Proprio come le chiavi possono essere codificate in byte, i fisici ora codificano le chiavi nelle proprietà delle particelle, generalmente fotoni. Un malvagio intercettatore deve misurare le particelle per rubare la chiave, ma ogni tentativo di farlo altera il comportamento dei fotoni, avvisando Alice e Bob della violazione della sicurezza. Questo sistema di allarme integrato rende la distribuzione quantistica delle chiavi "dimostrabilmente sicura", ha riferito Wired.

Le chiavi quantistiche possono essere scambiate su lunghe distanze attraverso le fibre ottiche, ma una via di distribuzione alternativa ha suscitato l'interesse dei fisici negli anni '90. Proposta da Artur Ekert, la tecnica consente a due fotoni di comunicare a grandi distanze grazie a un fenomeno chiamato "entanglement quantico".

"Gli oggetti quantistici hanno questa straordinaria proprietà in cui se li separi, anche per centinaia di miglia, possono sentirsi l'un l'altro", ha detto Ekert, ora professore di Oxford e direttore del Center for Quantum Technologies presso la National University di Singapore. Le particelle aggrovigliate si comportano come un'unica unità, consentendo ad Alice e Bob di creare una chiave condivisa eseguendo misurazioni su ciascuna estremità. Se un intercettatore tenta di intercettare la chiave, le particelle reagiscono e le misurazioni cambiano.

La crittografia quantistica è più di una nozione astratta; nel 2004, i ricercatori hanno trasferito 3.000 euro su un conto bancario mediante fotoni aggrovigliati, secondo quanto riportato da Popular Science. Nel 2017, i ricercatori hanno sparato due fotoni intrecciati sulla Terra dal satellite Micius, mantenendo la loro connessione su un record di 747 miglia (1.203 chilometri), secondo New Scientist. Molte aziende sono ora bloccate in una corsa allo sviluppo della crittografia quantistica per applicazioni commerciali, con un certo successo finora.

Per garantire il futuro della sicurezza informatica, potrebbero anche essere in una corsa contro il tempo.

"Se esiste un computer quantistico, i sistemi di crittografia esistenti, compresi quelli che sono alla base delle criptovalute, non saranno più sicuri", ha detto Ekert a Live Science. "Non sappiamo esattamente quando verranno costruiti esattamente - è meglio che iniziamo a fare qualcosa ora".